News

Les serveurs Microsoft Exchange victimes du nouveau ransomware LOCKFILE

Les serveurs Microsoft Exchange victimes du nouveau ransomware LOCKFILE

Les serveurs Microsoft Exchange font l’objet d’une attaque massive par un nouveau cryptolocker LOCKFILE

Un nouveau gang de ransomware connu sous le nom de LockFile, crypte les domaines Windows après avoir piraté les serveurs Microsoft Exchange en utilisant les vulnérabilités ProxyShell récemment divulguées.

ProxyShell est le nom d’une attaque exploitant trois vulnérabilités Microsoft Exchange chaînées qui se traduisent par une exécution de code non authentifiée et à distance. Les trois vulnérabilités ont été découvertes et disposent de patch :

- CVE-2021-34473 – patch Avril 2021 : KB5001779

- CVE-2021-34523 – patch Avril 2021 : KB5001779

- CVE-2021-31207 – patch May 2021 : KB5003435

Bien que Microsoft ait entièrement corrigé ces vulnérabilités en mai 2021, d’autres détails techniques ont récemment été divulgués, permettant aux chercheurs en sécurité et aux auteurs de menaces de reproduire l’exploit Proxyshell Pwn20wn démontré par Orange Tsai lors d’un concours de piratage.

Lorsque l'attaquant a pris le contrôle du serveur Exchange, il va chercher à exploiter la vulnérabilité PetitPotam (découvert par un chercheur français -Gilles Lionel @topotam77..cocorico!) pour prendre le contrôle du domaine Active Directory. De là, il est trivial de déployer le ransomware à travers l’ensemble du réseau.

LockFile, vous avez dit LockFile ?

Il ne faut pas confondre ce ransomware avec le module de sécurité (qui crypte volontairement les fichiers, de la société LockSelf qui est certifiée par l’ANSSI), ni avec les fichiers d’extension.lockfile du monde Apple…

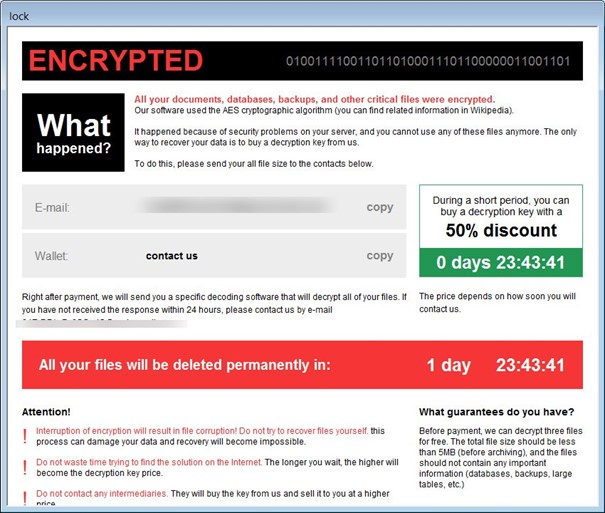

Actuellement, le niveau de connaissance sur le mode opératoire de LockFile reste limité. Lorsqu’elle a été vue pour la première fois en juillet, la note de rançon s’appelait 'LOCKFILE-README.hta' mais n’avait pas de marque particulière, comme indiqué ci-dessous.

Premières notes de rançon LockFile

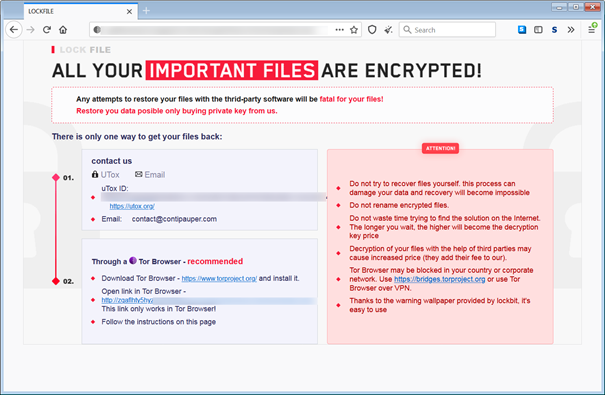

Si les premières attaques ont eu lieu le 20 Juillet 2021, depuis la semaine dernière (20 Aout 2021), des rapports d’un gang de ransomware en utilisant des demandes de rançon de marque indiquant qu’ils s'appellent 'LockFile,' comme indiqué ci-dessous Ces notes de rançon utilisent un format de nommage de '[nom de la victime]-LOCKFILE-README.hta' et ont demandé à la victime de les contacter via Tor ou email pour négocier la rançon. Le courriel actuel ressemble à cela :

Alors que les schémas de couleurs des notes de rançon sont similaires, les méthodes de communication et la formulation sont légèrement différents.

On notera que le schéma de couleur et la disposition des notes de rançon est très similaire au ransomware LockBit, mais il ne semble pas y avoir de relation.

Lors du chiffrement des fichiers, il a été analysé que c’était un ransomware "bruyant", prenant de nombreuses ressources système et provoquant des gels temporaires de l’ordinateur.

Comme LockFile utilise à la fois les vulnérabilités Microsoft Exchange ProxyShell et la vulnérabilité Windows PetitPotam NTLM Relay, il est impératif que les administrateurs Windows installent les dernières mises à jour.

- Pour les vulnérabilités ProxyShell, vous pouvez installer les dernières mises à jour cumulatives de Microsoft Exchange pour corriger les vulnérabilités.

- L’attaque Windows PetitPotam est un peu compliquée car la mise à jour de sécurité de Microsoft est incomplète et ne corrige pas tous les vecteurs de vulnérabilité. Pour patcher PetitPotam vous pouvez utiliser unofficial patch from 0patch pour bloquer le vecteur d’attaque du relai NTLM ou appliquer les filtres NETSH RPC qui bloquent l’accès aux fonctions vulnérables dans l’API MS-EFSRPCI.

Pour vérifier si votre Serveur Microsoft Exchange a été scanné sur la vulnérabilité Proxyshell, vous pouvez utiliser la recherche Azure Sentinel suivante :

W3CIISLog | where csUriStem == "/autodiscover/autodiscover.json" | where csUriQuery has "PowerShell" | where csMethod == "POST"

POUR RESUMER :

Nous recommandons fortement à tous les administrateurs de messagerie de mettre à jour leur serveur Exchange avec les derniers patchs et à maintenir en permanence des sauvegardes déconnectées hebdomadaires.

Bien sûr, les services SHEX (Secuserve Hosted EXchange) sont totalement sécurisés contre ces menaces tant au niveau du serveur Exchange que par le service de filtrage renforcé e-securemail (https://www.e-securemail.fr).

Nous rappelons ici que les emails (via des Pièces Jointes ou des liens de phishing) sont les vecteurs principaux de transport des menaces informatiques.

Microsoft et les systèmes de sécurité Microsoft, sont très répandus et donc très connus et très attaqués. Il est donc essentiel de confier votre sécurité à de systèmes tiers, complémentaires et si possible… souverains (cf. https://www.secuserve.fr).

Pour l’instant, les victimes de LockFile sont principalement basées aux États-Unis et en Asie, et peuvent être trouvées dans des secteurs verticaux tels que la fabrication, les services financiers, l’ingénierie, les services juridiques, les services aux entreprises et les voyages et le tourisme….

|

Fabien DROUX Responsable de Production et Analyste Cybersécurité chez SECUSERVE |